A criptografia quântica tem sido anunciada no mercado como uma forma de oferecer segurança absoluta para as comunicações e, tanto quanto sabemos, nenhum sistema dos actuais sistemas de criptografia em utilização foi violado na prática. O sistema é já utilizado nas eleições suíças para garantir que os dados de voto electrónico são transmitidos com segurança para os locais centrais.

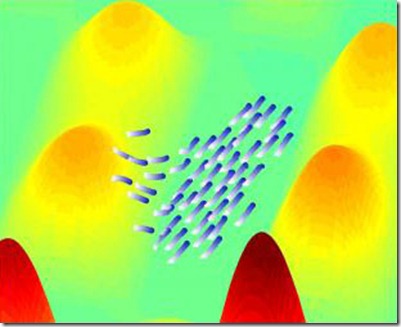

A criptografia quântica baseia-se no conceito de enlace quântico (quantum entanglement). Com enlace, as medidas de algumas correlações estatísticas são maiores que aquelas encontradas em experiências puramente baseadas em física clássica. A segurança criptográfica funciona usando as correlações entre pares enlaçados de fotões para gerar uma chave secreta comum. Se um intruso intercepta a parte quântica do sinal, as estatísticas mudam, revelando a presença de um intruso.

A abordagem geral dos suíços pode ser resumido da seguinte forma: se você pode levar um detector a pensar que um impulso de luz clássico é na verdade um impulso de luz quântica, então talvez seja capaz de derrotar um sistema de criptografia quântica. Mas, mesmo assim, o ataque falha porque os estados quânticos enlaçados têm estatísticas que não pode ser alcançadas com fontes de luz clássicas, e assim, comparando as estatísticas, você pode desmascarar a fraude.

Mas há aqui um problema; eu posso fazer um sinal clássico de que é perfeitamente correlacionado com qualquer sinal em tudo, desde que eu tenha tempo para medir o o dito sinal e replicá-lo adequadamente. Noutras palavras, estes argumentos estatísticos só se aplicam quando não há nexo causal entre as duas medições.

Você pode pensar que isso torna fácil interceptar a natureza quântica de um sistema de criptografia. Mas estaria errado! Quando a Eva intercepta os fotões da estação transmissora dirigida pela Alice, ela também destrói os fotões. E mesmo que ela receba um resultado da sua medida, ela não pode saber o estado completo dos fotões. Assim, ela não pode recriar, ao nível do fotão individual, um estado que vai garantir que o João, na estação de recepção, vai observar medidas idênticas. Essa é a teoria.

Mas é aquí que a segunda falha entra em jogo. Assumimos muitas vezes que os detectores estão efectivamente a detectar o que nós pensamos que eles estão a detectar. Na prática, não existe tal coisa como um detector de fotão único, com polarização única. Em vez disso, o que usamos é um filtro que só permite que uma polarização particular de luz passe e um detector de intensidade para procurar por luz. O filtro não se importa com o número de fotões que passam, enquanto o detector tenta a todo o custo ser sensível a um único fotão quando, em última análise, não é.

É essa lacuna entre a teoria e a prática que permite que um feixe de luz clássica cuidadosamente manipulado possa enganar um detector e levá-lo a reportar fotões únicos. Desde que Eva mediu o estado de polarização do fotão, ela sabe que estado de polarização definir no seu impulso de luz clássica, a fim de enganar o João e levá-lo a registar o mesmo resultado. Quando o João e a Alice comparam as notas, obtêm as respostas certas e assumem que tudo está bem.

Os pesquisadores demonstraram que este ataque é bem sucedido equipamentos de criptografia quântica padrão (mas não comerciais) sob uma variedade de circunstâncias diferentes. Na verdade, eles poderiam superar a implementação quântica para algumas configurações específicas.