Com o Microsoft Security Baseline Analyzer

- Obter o MSBA 2.3.

- Instalar e iniciar uma pesquisa padrão na máquina local

Resultados típicos:

- Analisar o relatório e as soluções propostas

- Activar o IIS

- Repetir a pesquisa com o MSBA

- Analisar o novo relatório e comparar com o anterior.

Conclusão?

- À medida que se instalam aplicações ou se activam capacidades, são também activados serviços e abertas portas de comun icação e isso cria novas vulnerabilidades.

- Para um utilizador doméstico, o MSBA é uma ferramenta simples que permite obter uma visão geral do estado de segurança do sistema. Mas não é adequada para um verdadeiro robustecimento global do sistema.

Com o STIG Viewer

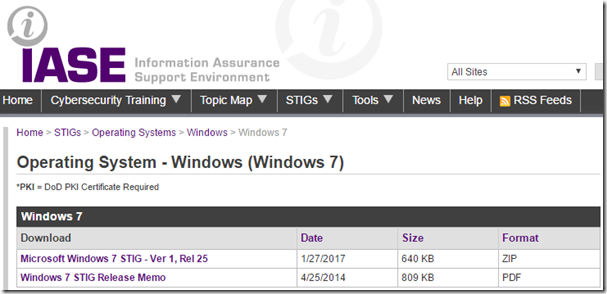

De modo a robustecer uma máquina Windows isolada, a primeira coisa a fazer é escolher o método ou critério a aplicar. Os STIGs da DISA são a escolha ideal para esse efeito.

Os STIGs para Windows são publicados como uma ferramenta para incrementar a segurança dos sistemas informacionais do DoD. Os requisitos foram desenvolvidos por consenso entre as autoridades federais e o DoD, e com os modelos de segurança publicados pela Microsoft. As vulnerabilidades discutidas nos STIGs para Windows 7 são aplicáveis às edições Professional, Enterprise e Ultimate.

NOTA: Teste estas configurações antes de as implementar porque podem conduzir a uma perda de funcionalidade. Além disso, não há garantias de que a sua aplicação torne um sistema 100% seguro.

Pode consultar um guia para o STIG Viewer aqui.

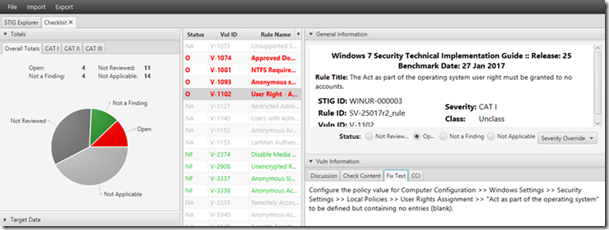

Utilizando esta ferramenta, pode verificar a conformidade do seu sistema com centenas de configurações consideradas importantes pela DISA.

Actualizar o ficheiro Windows Security Options

Os requisitos do STIG para Window 7 dependem da utilização de um ficheiro de opções de segurança (sceregvl.inf) actualizado de modo a incluir as configurações adicionais (configurações MSS) que não estão normalmente disponíveis nas políticas.

Estas configurações MSS remontam à época anterior ao advento do Trustworthy Computing, quando alguns especialistas de segurança da Microsoft identificaram cerca de 20 valores do registo do Windows que podiam ser alterados de modo a atingir ganhos em segurança. Estas entradas necessitavam ser carregadas para as configurações locais receberam nomes começados MSS. O STIG para Windows 7 inclui um ficheiro de opções de segurança actualizado.

Para carregar o ficheiro actualizado, complete a seguinte sequência de acções:

- Abra uma linha de comandos com privilégios elevados.

- Tome posse do ficheiros com o comando

- takeown /f c:\windows\inf\sceregvl.inf

- Adicione permissões totais com o commando

- icacls c:\windows\inf\sceregvl.inf /grant username:f onde 'username' é uma conta de administrador.

- Renomeie o ficheiro sceregvl.inf na directoria %WinDir%\inf directory.

- Copie o ficheiro sceregvl.inf fornecido com o STIG para a directoria %WinDir%\inf. O ficheiro está na directoria Templates do ficheiro zip do STIG.

- Voltar a registar o scecli.dll com o comando:

- regsvr32 scecli.dll

O editor das políticas locais irá agora ter disponíveis as opções adicionais.

NOTA: Uma outra abordagem para disponibilizar as mesmas configurações será explicada em breve num artigo sobre Windows 10.

Agora todas as configurações do STIG podem ser aplicadas manualmente, utilizando o STIG Viewer e verificando-as uma a uma. Além disso, pode ser criada uma lista de verificação para manter um registo do trabalho à medida que este progride.

Uma vez satisfeito com as suas configurações de segurança, pode exportá-las para um novo Policy Template que pode mais tarde ser aplicado a outras máquinas sem a necessidade de passar novamente por todas as configurações. Se utilizar alguma das configurações MSS, não se esqueça de instalar o ficheiro sceregvl.inf modificado em cada uma das máquinas onde aplicar as novas configurações.

Com a Security Configuration and Analysis

A ferramenta SCA compara as configurações aplicadas a um sistema, com um modelo de segurança configurado com os requisitos do STIG. Este modelo de segurança está também na directoria Templates do ficheiro zip do STIG. Destina-se apenas a análise, e pode ter impactos imprevistos se for utilizado para configurar um sistema sem testes prévios.

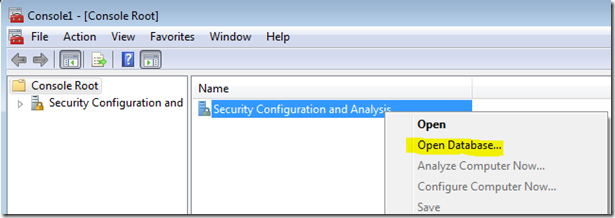

Para iniciar a SCA e analisar o sistema, faça o seguinte:

- Abra uma linha de comandos.

- Escreva "mmc" e Enter.

- Seleccione "File" no menu da MMC.

- Seleccione "Add/Remove snap-in" da lista.

- Seleccione o snap-in "Security Configuration and Analysis" e carregue em "Add".

- Carregue "OK".

- Clique direito na SCA na janela da esquerda.

- Escolha "Open Database" (isto criará uma base de dados caso esta não exista).

- Escolha um nome e caminho para o ficheiro da base de dados (ex: "C:\Test\STIG.sdb"). O caminho já deve existir antes deste passo.

- Escolha "Open".

- Se se trata de uma nova base de dados, uma nova janela abrirá procurando por um modelo para importar.

- Se utilizar uma base de dados já disponível, então basta o clique direito sobre a SCA e escolher "Import Policy".

- Na janela "Import Template" escolha o ficheiro apropriado, neste caso o ficheiro U_WinVersion_Analyze_Only.inf que está na já referida directoria Templates do STIG

- Marque a caixa de selecção "Clear the database before importing".

- Escolha "Open".

- Clique direito na SCA na janela esquerda.

- Escolha "Analyze Computer Now…"

NOTA: Não escolha "Configure Computer Now…" porque isto vai importar para a política de segurança local todas as configurações do ficheiro "Analyze Only", e essa importação não pode ser revertida automaticamente.

- Introduza um caminho para o registo (ex: "C:\Test\STIG.log").

- Escolha "OK".

- Surgirá a janela Analyzing System Security.

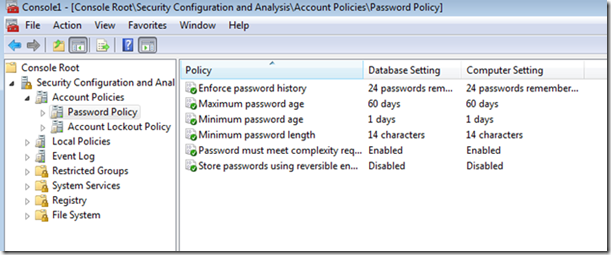

- Quando a análise estiver complete, o nó SCA pode ser expandido para exibir as comparações.

- "Database Settings" são as configurações importadas do ficheiro modelo.

- "Computer Settings" são as configurações em vigor no sistema.

- Items a verde indicam concordância.

- Items a vermelho indicam disparidade.

Se tiver a certeza que quer aplicar todas as configurações do modelo:

E agora tudo irá surgir a verde na próxima análise:

Se decidir aplicar apenas algumas configurações, no final pode exportar o novo modelo de segurança e instalá-lo noutras máquinas através da sua importação.

Artigo anterior: Robustecimento de Sistemas

Próximo artigo: Robustecimento do Windows 7 (Parte II)