O Open Vulnerability Assessment System (Open VAS) é um conjunto de vários serviços e ferramentas que oferecem uma solução abrangente e poderosa de análise e gestão de vulnerabilidades.

O scanner de segurança é acompanhado por um conjunto de Network Vulnerability Tests (NVTs) regularmente actualizado, sendo o seu número superior a 51.000 (em Fevereiro de 2017).

Características do OpenVAS

O conjunto OpenVAS consiste em três partes:

- OpenVAS Scanner

- Este é o scanner que executa os testes as vulnerabilidades em tempo real;

- Suporta vários alvos em simultâneo;

- Usa o OpenVAS Transfer Protocol (OTP);

- O OTP suporta SSL.

- OpenVAS Manager

- Gere a base de dados SQL onde são guardados todos os resultados e configurações;

- Controla o scanner via OTP e disponibiliza o OpenVAS Management Protocol (OMP) baseado em XML;

- Pode parar, pausar e recomeçar operação de scanning;

- Torna possível a gestão de utilizadores, com gestão de grupos e controlo de acessos.

- OpenVAS CLI

- Ferramenta de linha de comandos que actua como cliente para o OMP.

Usar o OpenVAS 8 em Ubuntu 16.04

Instalação do OpenVAS

Instalar o SQLite para o OpenVAS manager.

sudo apt-get install sqlite3

Instalar outros pacotes necessários

sudo apt-get -y install python-software-properties

Adicionar o repositório Personal Package Archives para o OpenVAS

sudo add-apt-repository ppa:mrazavi/openvas

Actualizar o sistema

sudo apt-get update && sudo apt-get upgrade -y

Instalar o OpenVAS

sudo apt-get install openvas

Escolher Yes

Actualizar as listas de vulnerabilidades e conformidade (vai demorar algum tempo):

sudo openvas-nvt-sync

sudo openvas-scapdata-sync

sudo openvas-certdata-sync

Reiniciar serviços

sudo /etc/init.d/openvas-scanner restart

sudo /etc/init.d/openvas-manager restart

sudo /etc/init.d/openvas-gsa restart

Criar a base de dados

sudo openvasmd --rebuild

A instalação está completa!

Verificar a instalação

Os programadores do OpenVAS disponibilizam uma ferramenta para verificar o estado da instalação da aplicação. Para utilizar esta ferramenta, siga estes passos:

1. Obter a última versão da ferramenta:

sudo wget https://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup --no-check-certificate

2. Garantir que o script é executável:

sudo chmod +x openvas-check-setup

3. Executar o script:

sudo ./openvas-check-setup

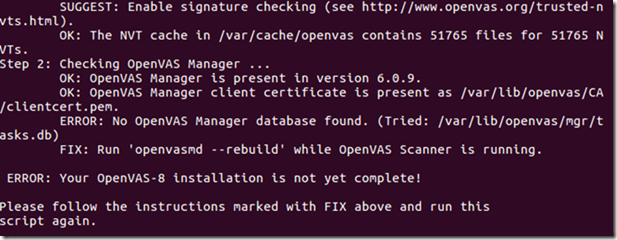

Pode obter algo semelhante a isto:

Corrigir os erros

sudo openvasmd --rebuild

Usar o OpenVAS

Abrir o browser (Firefox) e escrever:

https://localhost/login/login.html

Confirmar a excepção de segurança, e fazer login com user “admin” e password “admin”:

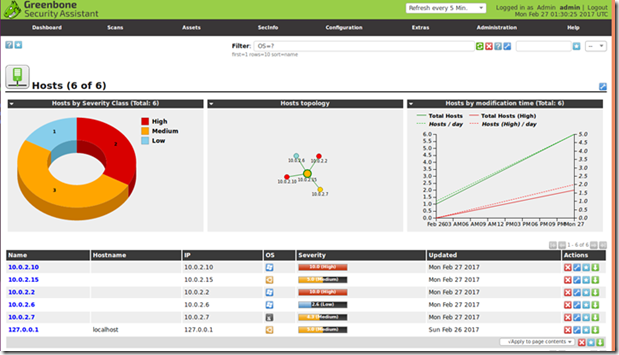

Depois do login, chegará ao portal Greenbone Security Assistant (GSA)

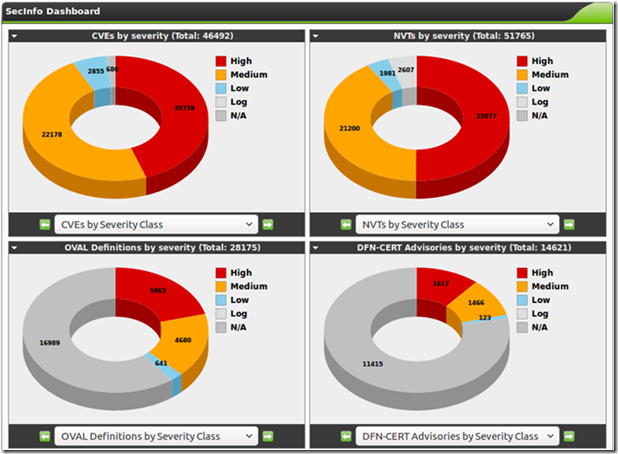

Vulnerabilidades conhecidas (Fevereiro de 2017)

Para um scan da máquina local, insira o endereço loopback carregue em Start Scan:

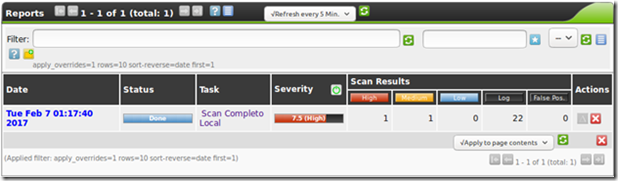

Resultados do OpenVAS em Ubuntu

Resultados de um Ultimate Scan:

O relatório final mostrará uma lista das vulnerabilidades encontradas e possíveis soluções para as mitigar ou ultrapassar:

OpenVAS 9 Beta

Está já disponível a versão 9 beta do OpenVAS. Quem a quiser testar, depois de instalar o SQLite e os outros pacotes, só tem que instalar o pacote "openvas9" em vez do “openvas".

Instalar em Ubuntu

sudo apt-get install openvas9

Depois, actualizar vulnerabilidades e dados de conformidade com os seguintes comandos:

sudo greenbone-nvt-sync

sudo greenbone-scapdata-sync

sudo greenbone-certdata-sync

Reiniciar serviços e preparar base de dados:

sudo service openvas-scanner restart

sudo service openvas-manager restart

sudo openvasmd --rebuild

Atenção que a porta padrão do GSA mudou para 4000. Ou seja, para aceder à interface web da versão 9, tem que ir a https://localhost:4000

Pode alterar a porta do GSA modificando o ficheiro /etc/default/openvas-gsa. Depois, reinicie o respectivo serviço:

sudo service openvas-gsa restart

Nova interface e funcionalidades:

Scan remoto com OpenVAS 9

Resultados de um scan remoto completo a CentOS 7:

Resultados de um scan remoto completo a Fedora 25:

O sistema remoto foi identificado apenas como Linux Kernel

Scan da rede OpenVAS 9

O scanner identificou correctamente máquinas Windows Server 2012/10 e Ubuntu/CentOS:

Isto significa que o OpenVAS pode também ser utilizado para robustecer máquinas Windows

Usar o OpenVAS 8 em Fedora 25

Em Fedora, o OpenVAS pode ser instalado a partir do repositório oficial ou a partir do repositório Atomic.

Instalar o OpenVAs

Instalar do repositório oficial

sudo su

Desactivar o SELinux

vi /etc/selinux/config

Alterar a linha SELINUX=disabled

Reiniciar o sistema

Instalar a aplicação

sudo su

dnf install openvas-gsa openvas-manager openvas-scanner openvas-cli

Instalar pacotes adicionais

dnf install texlive-latex nmap alien mingw32-nsis

Iniciar serviço

systemctl start openvas-manager

Criar certificado

openvas-mkcert

Instalar serviço REDIS

dnf install redis -y

Configurar o REDIS

vi /etc/redis.conf

Activar (retirar comentário) nas linhas:

- unixsocket /tmp/redis.sock

- unixsocketperm 700

Actualizar vulnerabilidades e dados de conformidade

openvas-nvt-sync

openvas-scapdata-sync

openvas-certdata-sync

Criar certificado do cliente

openvas-mkcert-client -n -i

Preparar base de dados

systemctl start openvas-scanner

openvasmd --rebuild

Criar utilizador admin do OpenVAS Manager

openvasmd --create-user=admin --role=Admin && openvasmd --user=admin --new-password=admin

Iniciar serviços

systemctl start redis

systemctl start openvas-manager

systemctl start openvas-scanner

systemctl start openvas-gsa

Verificar a instalação

openvas-check-setup

Usar o OpenVAS

Abrir o Firefox e escrever:

http://127.0.0.1

Iniciar um scan local:

Resultado do OpenVAS em Fedora:

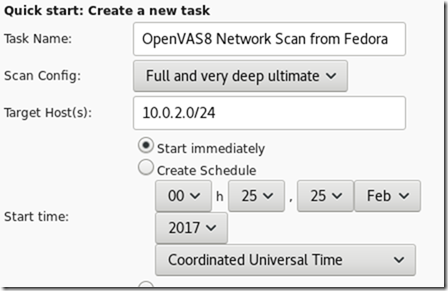

Scan da rede:

Tal como no Ubuntu, é mostrada uma lista dos itens específicos que foram encontrados e as ameaças são codificadas por cores. Por exemplo, esta é uma das mais graves:

Como se pode ver, o relatório inclui informação acerca das medidas a tomar acerca de cada uma das ameaças.

E, como já vimos, a aplicação reconhece máquinas Windows!

Conclusão

O OpenVAS é uma magnífica ferramenta para detectar vulnerabilidades e realçar áreas a ter em atenção durante o processo de robustecimento de seu sistema.

Esta foi apenas uma introdução rápida, mostrando um mínimo das funcionalidades do conjunto de segurança OpenVAS. Explore a interface do Greenbone Security Assistant e aproveite o grande sistema de ajuda integrado para saber mais sobre suas opções.

Por exemplo, utilizar a aplicação com as credenciais adequadas para fazer logon em máquinas remotas permitirá a execução de melhores scans.

Além disso, entre outras tarefas, a aplicação pode facilmente agendar exames, gerar relatórios automaticamente e alertas por e-mail quando determinados níveis de ameaça são gerados.

Artigo anterior: Robustecimento de Linux com Lynis

Próximo artigo: Robustecimento de Linux com OpenSCAP