O projecto OpenSCAP é uma colecção de ferramentas de código aberto para implementar e fazer cumprir esta norma, e foi reconhecido com a certificação SCAP 1.2 pelo NIST em 2014. O projecto disponibiliza ferramentas gratuitas que podem ser utilizadas em qualquer lado, para qualquer fim.

As ferramentas básicas do OpenSCAP são:

- OpenSCAP Base

- Fornece uma ferramenta de linha de comandos que permite várias funcionalidades SCAP, como exibir as informações sobre conteúdos de segurança específicos, vulnerabilidades e converter entre diferentes formatos SCAP.

- SCAP Workbench

- Utilitário gráfico que disponibiliza uma forma fácil de adaptar os conteúdos SCAP às necessidades específicas de cada utilizador, executar scan remotos e locais e exportar resultados.

Usar OpenSCAP em Ubuntu

Quando escrevi este artigo, não existia um pacote disponível para instalar o OpenSCAP Workbench no Ubuntu. No entanto, é possível utilizar o OpenSCAP Base sem a GUI, ou correr um scan remoto a partir de outra máquina, Windows ou Linux.

Instalar o OpenSCAP

Instalar o SSH

sudo apt-get install openssh-server

Instalar o OpenSCAP Base:

sudo apt-get install libopenscap8

Obter o ficheiro OVAL:

wget https://people.canonical.com/~ubuntu-security/oval/com.ubuntu.xenial.cve.oval.xml

Executar o OpenSCAP

Este é um exemplo da utilização do comando básico:

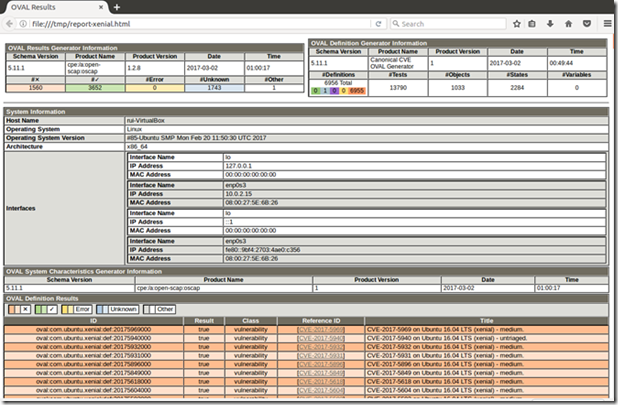

oscap oval eval --results /tmp/results-xenial.xml --report /tmp/report-xenial.html com.ubuntu.xenial.cve.oval.xml

Pode obter uma lista completa de opções aqui.

Para ver os resultados:

firefox /tmp/report-xenial.html

Usar OpenSCAP em Fedora 25

Em Fedora, pode instalar não apenas o scanner mas também a GUI.

Instalar o OpenSCAP

Instalar o OpenSCAP Base com o DNF:

dnf install openscap-scanner

Instalar o SCAP Workbench:

dnf install scap-workbench

Executar o OpenSCAP

Para executar a aplicação em Fedora escreva:

sudo scap-workbench

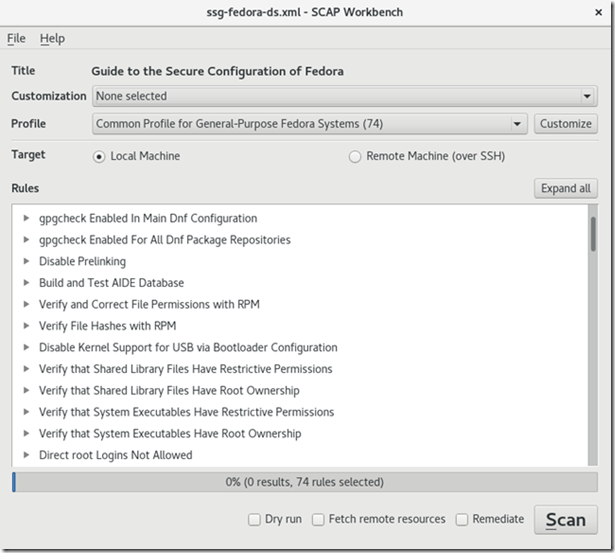

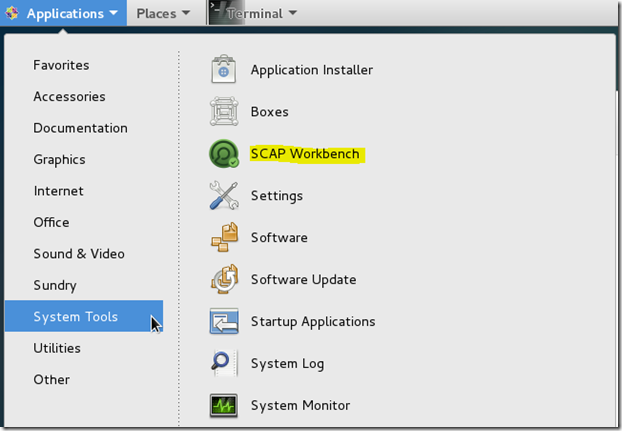

Ou utilize a GUI:

SCAP Security Guide:

Execute um scan local escolhendo os testes de conformidade General-Purpose:

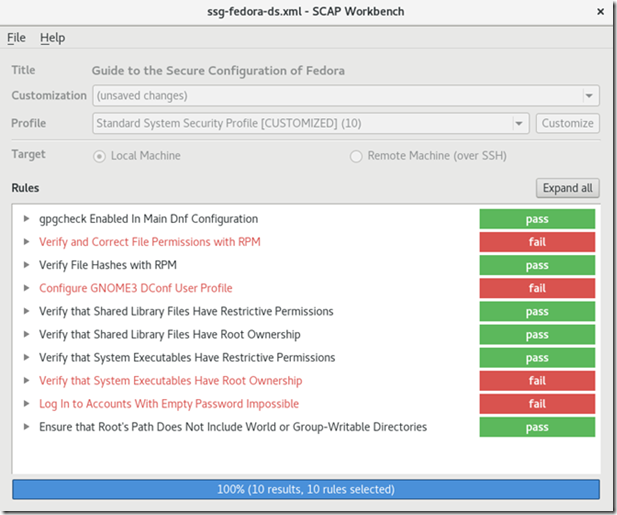

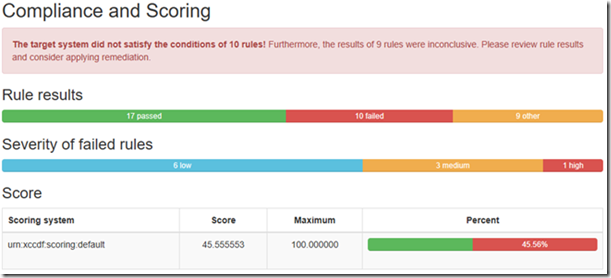

Resultados iniciais:

O relatório:

Explicação de uma das vulnerabilidades:

Agrupar por…

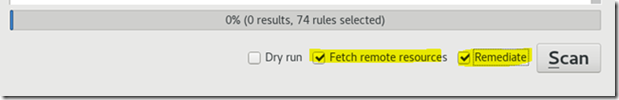

Uma das melhores características do OpenSCAP é a sua capacidade para automaticamente corrigir algumas das vulnerabilidades encontradas.

Tente correr um scan escolhendo a opção Remediate:

A pontuação global não melhorou, mas algumas das falhas de baixa e média gravidade foram automaticamente corrigidas depois do scan:

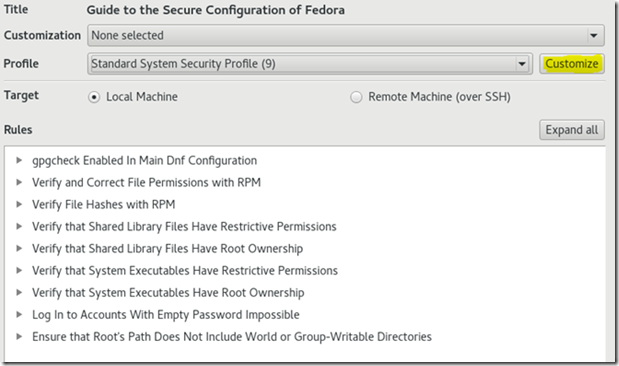

Crie um scan personalizado. Comece com um pequeno e simples:

Altere o nome:

Adicione alguns scans:

Inicie:

Vai obter novos resultados em função dos pedidos personalizados:

Usar OpenSCAP em CentOS 7

Neste SO os procedimentos são quase idênticos aos do Fedora.

Instalar o OpenSCAP

Instalar o OpenSCAP Base com o Yum:

yum install openscap-scanner

Instalar o SCAP Workbench:

yum install scap-workbench

Executar o OpenSCAP

Para executar a aplicação em CentOS escreva:

sudo scap-workbench

Ou use a GUI:

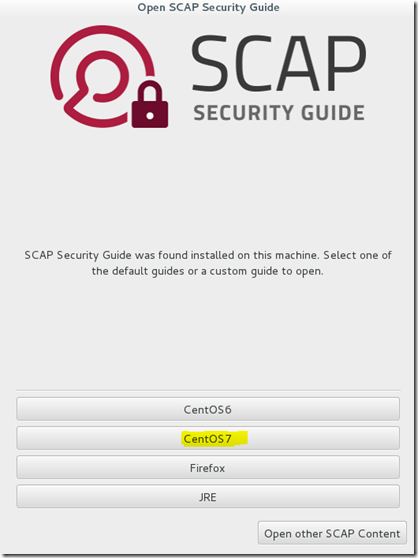

SCAP Security Guide:

Execute um scan local escolhendo os testes de conformidade General-Purpose. Escolha a opção Fetch Remote Resources.

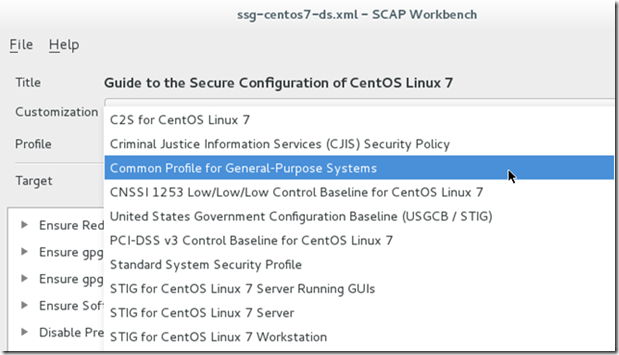

Repare na disponibilidade de diversos STIGS e outros padrões de conformidade.

Aqui estão os resultados:

Agora execute o mesmo scan mas com a opção Remediate. Este é o novo relatório:

Vai obter a mesma pontuação global mas a vasta maioria das falhas foi corrigida.

Usar OpenSCAP em Windows

Não é possível fazer scan a uma máquina Windows porque não há OpenSCAP Base para este SO. Todavia, pode instalar o OpenSCAP Worbench e usá-lo para fazer scan remoto a máquinas Linux

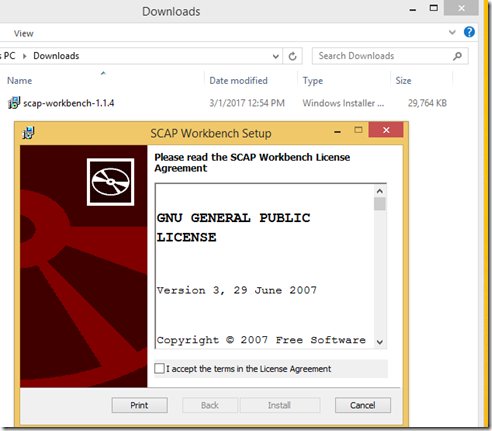

Instalar o OpenSCAP

Obter e instalar a aplicação OpenSCAP Workbench:

https://www.open-scap.org/tools/scap-workbench/download-win32

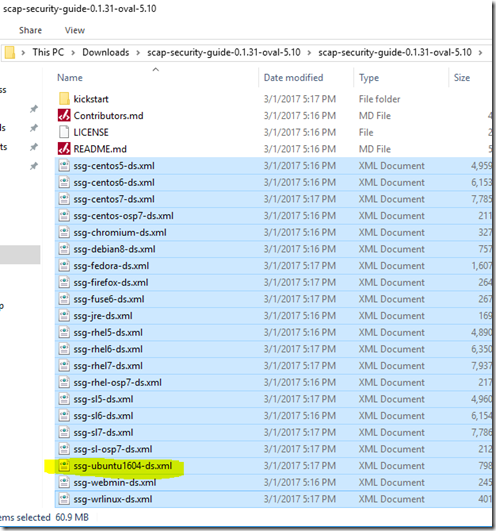

Obter o SCAP Security Guide:

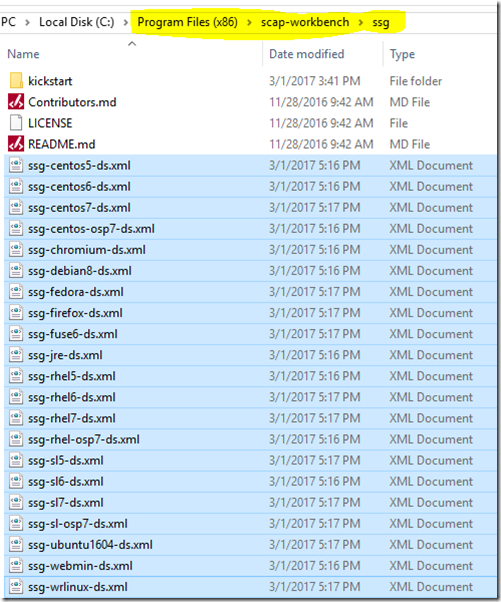

Extrair todos os ficheiros para qualquer directoria:

Copiar todos os ficheiros .xml para a directoria de instalação do SCAP Workbench, substituindo os existentes.

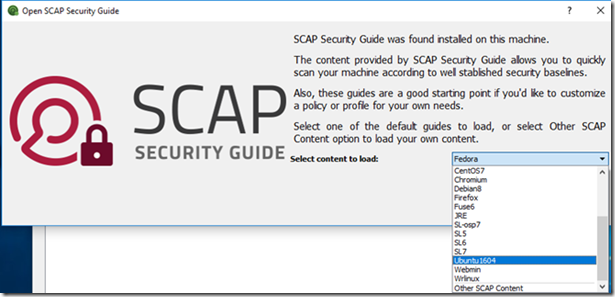

Executar o OpenSCAP

Agora pode executar um scan remoto a uma máquina Ubuntu

Resultados:

Tente a opção Remediate remotamente:

Não foi muito bom, mas funciona!

Conclusão:

O OpenSCAP é uma ferramenta maravilhosa, mas embora os SCAP benchmarks sejam realmente úteis quando podem ser usados, não são uma solução mágica. A maioria dos SCAP benchmarks não cobre todas as verificações encontradas na revisão manual do respectivo STIG. Algumas delas são coisas que não podem ser automatizadas. Assim, na melhor das hipóteses, os SCAP benchmarks irão cobrir apenas uma certa percentagem das verificações do STIG Manual Review.

Artigo anterior: Robustecimento de Linux com OpenVAS

Próximo artigo: Robustecimento de Windows 10 (Parte I)